مدیریت و محافظت از شبکه های کامپیوتر

بخش اول

مدیریت از شبکههای کامپیـــــوتری

مقدمه:

مقدمات یک شبکه

یک کامپیوتر تحت شبکه که منابع را فراهم می سازد یک سرویس دهنده نامیده می شود. کامپیوتری که به این منابع دسترسی دارد را بعنوان یک ایستگاه کاری یا سرویس گیرنده می شناسیم. سرویس دهنده ها از قدرتمندترین کامپیوترهای روی شبکه می باشند زیرا آنها جهت ارائه خدمات به بسیاری از نیازهای سایر کامپیوترها به قدرت بیشتری نیاز دارند. در مقایسه

ایستگاههای کاری یا سرویس گیرنده ها معمولاً از کامپیوترهای شخصی ارزان قیمت و با قدرت پردازش پایین تر می باشند و برای شبکه های کوچک با تعداد کمتری از کاربران می توانید از شبکه نظیر به نظیر استفاده کنید. تمامی کامپیوترهای بر روی شبکه باید به یکدیگر متصل باشند و این اتصال از طریق کارت رابط شبکه و کابل کشی صورت می گیرد.

مزیت های یک شبکه

با کامپیوترهای مجزا، برنامههای کاربردی و منابع باید بصورت جداگانه برای کامپیوترهای ش

خصی تهیه شوند.

تمام کامپیوترهای شبکه می توانند از وسایل زیر به صورت اشتراکی استفاده کنند:

• فایلها

• پیامهای پست الکترونیکی

• نرم افزار واژه پرداز

• نرم افزار کنترل پروژه

• نرم افزار گرافیکی

• پخش زنده صدا و تصویر

• چاپگرها

• دستگاههای فاکس

• مودم ها

• درایوهای CD-ROM

• درایوهای دیسک سخت

بدلیل اینکه کامپیوترها می توانند بر روی یک شبکه عملیات را بصورت اشتراکی انجام دهند، مدیریت کل شبکه بصورت کارامد از یک مکان مرکزی انجام پریر می شود. بروز رسانی آسان برنامه های کاربردی بر روی شبکه مزیت مهمی در رابطه با استفاده از شبکه ها می باشد.

در شبکه ها علاوه بر به اشتراک گذاری اطلاعات، نگهداری و حفاظت از اطلاعات نیز به آسانی صورت می گیرد.

کاربران فقط می توانند از طریق یک نام logon و کلمه رمز وارد سیستم شوند و این کلمه رمز فقط دسترسی به اطلاعات خاصی را در اختیار هر کاربر قرار می دهد. در نهایت، شبکه ها رسانه های ایده آل برای برقراری ارتباط بین کاربران میباشند.

کارکنان شبکه

در محیطهای کامپیوتری تک کاربری، هر کاربر مسئولیت کامپیوتر خود را بعهده دارد. در یک محیط شبکه،مدیریت و نگهداری شبکه در اختیار یک گروه از افراد متخصص قرار می گیرد.

مدیر شبکه

یک مدیر شبکه باید با آموزش خوب تمامی جوانب یک شبکه را بداند. یک شبکه کامپیوتری به نگهداری و مراقبت روزانه نیاز دارد. مدیر شبکه مهمترین فرد بریا یک شبکه می باشد. اگر از محیط تک کاربری به یک محیط شبکه ای سؤیچ می کنید،حتماً مدیریت شبکه را نخست مشخص کنید. می توانید یک مدیر شبکه استخدام کنید و اینکار باید با دقت زیاد صورت بگیرد.

سایر کارکنان

اگر چه یک مدیر شبکه شاید برای انجام کارهای روزمره برای یک شبکه کوچک کافی باشد، شبکه های بزرگتر و تخصصی تر به بیش از یک نفر نایز دارند. در زیر لیستی از سایر کارکنان ارائه شده است.

• مدیر امنیت شبکه

• مدیر بانک اطلاعاتی شبکه

• مدیر گروه کاری

• کارکنان پشتیبان

• کارکنان قراردادی جهت مراقبت از شبکه

• Webmaster

فصل اول

مــــــــــــــــــــــــــــدیریت شبـــــــــــــــــــکه چیســــــــــــــــــت؟

مدیریت شبکه چیست؟

سازماندهی شبکه زمانی شروع میشودکه فردی تصمیم میگیرد که شبکه نیاز است.اولین چیزی را که باید تعریف کنید این است که به عنوان یک گرداننده شبکه چه چیزی را میخواهید شبکه برایتان انجام دهد.جواب این سئوال را طراحی شبکه ومسیر لازم را تا زمانی که همه از شبکه استفاده کنند مشخص میکند .

مهمترین بخش از نقش شما به عنوان یک گرداننده شبکه مستند سازی چرخه زندگی شبکه میباشد که با مرحله برنامه ریزی شروع شده ودر طول زندگی شبکه تان ادامه خواهد داشت.این کار یکی از رایجترین قطعاتی است که انجام نمی گیرد.از آن به عنوان تحمل خرابی برای گرداننده شبکه فکر کنید هدف مستند سازی فراهم نمودن تداوم شبکه می باشد.هنگام ایجاد مستندات از خود بپرسید که اگر ناگهان شما در دسترس نبودید گرداننده جدید چه چیزهایی را باید بداند. در این رابطه کلمه های رمز سازماندهی شده باید نوشته شده در یک پاکت گذاشته شوندودرجای امنی نگهداری شوند.سایر کارکنان کلیدی باید مکان نگهداری این کلمه های رمز را بدانند.مستند سازی باید با پیکربندی جاری شروع شود و جواب سئوال های زیر را داشته باشد:

از کدام سخت افزار ونرم افزارو کدام نسخه ها در حال حاضر استفاده میکنید؟

آیا این سخت افزار ها ونرم افزارها برای نیازهایتان کافی میباشند؟

ارزیابی شما در رابطه با رشد شبکه در آینده چه میباشد؟

باید شکلی از تمام نوشته های خود مانند اطلاعات مربوط به مسیریاب ها ،پل ها و غیره وهمچنین پیکربندی هر یک از آنها را داشته باشید .تمام مستندات مربوط به سخت افزار و نرم افزار

را در یک مکان مرکزی نگهداری کنید ودر صورت قرض دادن آنها به شخصی حتما یک سیستم رد یابی جهت بازپس گرفتن انها داشته باشید.یک لیست خلاصه با ترتیب الفبایی از هر تغییر یا افزودن برای سخت افزار یا نرم افزار را ایجاد کنید.نگهداشتن یک کپی از این مستندات در مکان دیگری در مواقع وقوع حادثه می تواند بازیافت آنها را سریعتر کند.

توصیه :

برنامه ریزی از اهمیت زیادی بر خوردار می باشد هیچ عاملی برای شبکه تان مهمتر از برنامه ریزی صحیح نمی باشد. نجار ها شعار معروفی دارند:”دو بار اندازه بگیرید، یک بار ببرید.”این فلسفه میتواند در مورد شبکه ها به کار گرفته شود:” دو بار برنامه ریزی کنید، یکبار نصب کنید”.یک شبکه با طراحی ضعیف پس از نصب با تغییرات جزئی جهت رفع مشکلات تقریباً غیر ممکن خواهد بود.شاید تخصیص وقت لازم جهت برنامه ریزی صحیح شبکه در شروع کار اتلاف وقت به حساب آید اما در واقع زمان با ارزشی را در دراز مدت صرفه جویی کرده اید.

مدیریت شماره های اشتراک شبکه

قبل از راه اندازی شبکه باید در مورد چگونگی مدیریت دسترسی تصمیم گیرید. باید یک روش یک نواخت را جهت مدیریت دسترسی کاربران شبکه برقرار نمایید.دسترسی فقط مربوط به وارد شدن به سیستم از طریق یک ایستگاه کاری خاص نمی باشد بلکه دسترسی به منابع را نیز شامل میباشد.قبل از اتخاذ تصمیم باید روشی را که برای تخصیص اسامی کاربران و کلمه های رمز استفاده خواهید نمود تعریف کنید.دو نوع اصلی از شماره های اشتراک شبکه که امکان مدیریت کاربران را برایتان فراهم میسازد عبارتند از شمار های اشتراک کاربری وشماره های اشتراک گروه.

شماره های اشتراک کاربری

چندین عنصر جهانی جهت مدیریت شمار ه های اشتراک کاربری میتوانند استفاده شوند. مانند چگونگی نام گذاری کاربران وگروهها تا وظایف سازماندهی آسانتر شوند. این اسامی باید

شناسایی مکانم یا شغل کاربروعملیات هر گروه را برایتان به آسانی فراهم میسازد.قوانین به کار گرفته شده در مورد استفاده از کلمه های رمزنیز میتوانند عملیات شما را آسانتر کنند.یکی از قوانین مربوط به دفعات نا موفق واردشدن به سیستم و این که تا چه مدت کاربر نمی تواند وارد سیستم شود میباشد.

توجه:

اگر فکر می کنید که شبکه تان به طور غیر قانونی استفاده میشود،میتوانید این مطلب را با فعال

سازی مجدد شمارههای اشتراک به صورت دستی که پس از سه نوبت سعی جهت واردشدن به سیستم را مورد بررسی قرار دهید.با این روش،کاربر باید عدم توانایی خود را جهت واردشدن به سیستم به شما اطلاع دهد.اگر کاربر باعث این وضعیت درخارج ماندن از سیستم نباشد، خواهید دانست که یک شخص بدون مجوز قصد دسترسی به شبکه تان را داشته است.

کلمه های رمز از مهمترین مسائل امنیتی شبکه می باشند. اگر کلمه های رمز انحصاری وحدس آنها مشکل باشند،سیستم شما امنیت بیشتری خواهد داشت.هنگام برنامه ریزی مدیریت کلمه های رمز میتوانید تعدادی یا تمام موارد زیررا در نظر داشته باشید:

از کاربران بخواهید از لغات موجود در فرهنگ لغات استفاده نکنند.

از کاربران بخواهید از تاریخ های تولد،اسامی فرزندان، یا حیوانات خانگی،یا سایر اطلاعات شخصی استفاده نکنند.

حداقل اندازه برای کلمه رمز داشته باشید.

تاریخی از کلمه رمز داشته باشید.

تغییر دوره ای کلمه رمز را در خواست کنید.

به یاد آوردن کلمه های رمز باید اسان باشد تا کاربران مجبوربه رجوع به یادداشت نشوند.به هر حال باید رمزگشایی نیز مشکل باشد.یکی از ساده ترین روش ها جهت وارد شدن غیر قانونی در یک سیستم استفاده از یک لیست از لغات موجوددر فرهنگ لغات می باشد.استفاده از اسامی اعضای خانواده،تاریخ تولد،اسامی حیوانات خانگی،به طور خلاصه،هر اطلاعاتی که مربوط به کاربر میشود،مطلقا باید جلوگیری شود.کشف این نوع اطلاعات توسط یک رمزشکن مصمم آسان می باشد.

کلمه های رمز بلند امنیت شبکه را به دلیل اینکه به سادگی قابل شکستن نمی باشند بهبود می بخشند.این مطلب مخصوصاً در مورد حروف وارقام مخلوط شده واقعیت دارد.نگهداری سابقه کلمه رمز دسترسی بدون مجوز به شبکه را کاهش می دهد.یک سابقه کلمه رمزاز استفاده مجدد کلمه رمز جلوگیری می کند وفقط هنگام اعمال تغیییرکلمه رمز از قبل استفاده شده به صورت چرخه ای قابل ملاحظه خواهد بود.بدین ترتیب،اگر یک کلمه رمز اعتبار اولیه خود را از دست داده باشداستفاده از آن در چرخه های بعدی غیر ممکن خواهد بود.به عبارتی دیگر،اگر کارمند اخراج شده ای کلمه رمز همکار خود را بداند،کارمند همکار در نوبت بعدی که قصد تغییر کلمه رمز خود را داردنمی تواند از این کلمه رمز مجدداً استفاده کند.

تغییر دورهای کلمه رمز امنیت شبکه را بهتر می سازد .اگر کلمه رمز کاربری را یک شخص نا آشنا بداند،با تغییر کلمه رمز دسترسی به شبکه غیرممکن می شود.این مدت زمان در خطر بودن شبکه تان را محدود میسازد.

ایجاد شماره های اشتراک کاربری

از طریق ایجاد شماره های اشتراک کاربری وخصوصیات به کار گرفته شده می توانید دسترسی به منابع را مدیریت نمایید.قبل از ایجاد اولین شماره اشتراک کاربری(حتی قبل از نصب سیستم ع

امل شبکه)یک قرارداد نامگذاری باید برقرارشود.

نکته:اگر چه فراهم نمودن این امکان که کاربر بتواند نامی را انتخاب کندجالب خواهد بود،این روش انتخاب نام مشکلاتی را در رابطه با شناسایی کاربر در بر خواهد داشت. به علاوه،این روش شناسایی کاربر را هنگام تبادل پیام بین کاربر یا اینکه پیام به کدام کاربر ارسال شده است را مغشوش می کند.

بهترین سیستم کاربردی برای ایجاد اسامی کاربران روشی می باشد که به سادگی کاربران را شناسایی کند و همچنین نامگذاری انحصاری را ارائه دهد.یک سیستم نامگذاری که از حرف اول اسم و حرف آخر فامیلی یا حرف اول فامیلی وحرف آخر اسم تشکیل می شودکاربردی بوده و از اغتشاش کمتری بر خوردار می باشد.

پس از مشخص نمودن یک قرارداد نامگذاری،می توانید ایجاد شماره های اشتراک کاربر ضروری را آغاز نمایید.انجام این کار معمولا از طریق یک برنامه خدماتی فراهم شده توسط سیستم عامل شبکه صورت میگیرد.در ویندوزnt یا ویندوز ۲۰۰۰ ازuser manager یا user manager for domain استفاده می شود.برنامه خدماتی معادل برای نتور برنامه syscon for netware برای نسخه ۳x یا nwadmin برای نسخه های ۴x و۵x می باشد.اگر چه تعدادی از سیستم های عامل یونیکس نیز چنین برنامه خدماتی را فراهم می سازند، شماره های اشتراک کاربری معمولا در خط اعلان ایجاد می شوند. این برنامه های خدماتی مدیریت کاربر را می توان جهت تخصیص گزینه هایی مانند نیازهای کلمه رمزو عضویت گروه استفاده نمود.

یک سیاست کاربری که شاید قصد پیاده سازی آن را داشته باشیدمی تواند به کارگیری تاریخ انقضا برای یک شماره اشتراک باشد.این یک روش ساده برای زمانی میباشد که مدیریت کاربرانی که فقط به طور موقت نیاز دسترسی به شبکه دارند مانند کارآموزان را فراهم می سازد.همچنین میتوانید ساعت های وارد شدن کاربر به سیستم وایستگاههای کاری که کاربران از طریق انها می توانند وارد سیستم شوند را مشخص کنید.

استفاده از الگوها برای ایجاد شماره های اشتراک کاربری

اکثر سیستم های عامل شبکه یک شماره اشتراک گرداننده ویک شماره اشتراک مهمان را در خلال عملیات نصب ایجاد می کنند.گرداننده سپس باید شماره های اشتراک را برای تمام کاربران ایجاد کند. افزودن تمام اسامی کاربران در یک نوبت کاری می تواند یک فرایند زمانبر باشد. نه تنها هر یک از شماره های اشتراک کاربری باید ایجاد شود،بلکه هر عضویت گروهی کاربر و مجوزهای دسترسی باید تخصیص داده شوند.

یک روش انجام این کار استفاده از یک الگو برای ایجاد کاربران میباشد.نخست، یک شماره اشتراک کاربری فرضی را با تمام خصوصیات مورد نیاز ایجاد کنیدو حتماً مطمئن شوید که شماره اشتراک غیر فعال می باشد.هنگامی که یک شماره اشتراک کاربری جدید باید ایجاد شود، الگو را کپی نمایید وتغییرات ضروری مانند نام کاربر و کلمه رمز را اعمال کنید.این روش فرایند افزودن چندین کاربر در یک نوبت کاری را به طور قابل ملاحظه ای با سرعت بالا انجام می دهد.

غیر فعال سازی /حذف شماره های اشتراک کاربری

کاربران عوض می شوندو شغلهایشان به صورت داخلی تغییر میکند که درنتیجه عملیات جدیدی را برای گردانندهایجاد می کنند.جلوگیری از دسترسی به اطلاعات برای کارمندی که شرکت را ترک کرده است بسیار مهم می باشد.عدم نیازدسترسی به سیستم به وسیله یک کاربر یا این که نیازهای دسترسی کاربری تغییر یافته است ، اینکه سیستم طوری تنظیم شده است که ش

ما در مورد این مسائل مطلع باشید از مسئولیت های شما خواهد بود . عصبانیت کاربری که نمی تواند برای انجام کارهایش به سیستم دسترسی داشته باشدکاملا منطقی است.

شمار های اشتراک گروه

گروهها جهت سازماندهی کاربران به مجموعه های منطقی بر اساس نیاز های دسترسی آنها بر روی شبکه استفاده می شوند. کاربران بر اساس نیاز های گروهی نه شخصی مجوزهای ضروری جهت دسترسی به منابع را به دست می آورند .هر کاربر که عضو یک گروه میباشدمجوزهای دسترسی مشابه را با گروه دارا می باشد.نه تنها مدیریت تغییر مجوزها برایتان آسانتر می شود،بلکه این روش کار باعث کاهش امکان فراموشی در مورد تأمین امکانات دسترسی به رئیس تان نیز می شود.

محلی در مقایسه با جهانی

در نت ور تمام گروهها حضور جهانی دارند.یعنی آنها در کل شبکه موجود می باشند.ویندوزnt و ویندوز ۲۰۰۰این مساله را تا حدی پیچیده میکنند . در این سیستم ها ،یک گروه بخشی از یک سیستم بانک اطلاعاتی امنیتی یک کامپیوتر مجزا یا بخشی از بانک اطلاعاتی امنیتی کل شبکه میباشد.بدین ترتیب،گروهها به عنوان محلی یا جهانی ارجاع داده میشوند.گروههای محلی بر روی ایستگاههی کاری مجزا یا سرویس دهنده ذخیره شده وجهت دسترسی به آن کامپیوتر استفاده می شوند.گروههای جهانی بر روی ( pdc )ذخیره شده ودر کل قلمرو موجود می باشند.

یک منبع به وسیله یک کامپیوتر ایستگاه کاری یا یک کامپیوتر سرویس دهنده کنترل می شوند.منبع می تواند یک فایل، یک پوشه، یک چاپگر یا هر شیء قابل اشتراک دیگری باشد.بانک اطلاعاتی امنیتی محلی دسترسی به منبع را کنترل می کند.جهت واگذاری دسترسی به کاربران خود، از هر گروهی که متعلق به بانک اطلاعاتی امنیتی مشابه می باشداستفاده کنید . بنابراین ، هنگامی که دسترسی به یک چاپگر را فراهم می کنید این دسترسی باید به یک گروه محلی بر روی سرویس دهنده چاپ واگذار شود.گروههای جهانی یا کاربران جهانی را می توان به گروه محلی جهت فراهم نمودن دسترسی کاربری اضافه نمود.

گروههای جهانی جهت سازماندهی در سطح شبکه استفاده می شوند،در حالی که گروههای محلی بر روی کامپیوتر های مجزا به کار گرفته می شوند.هر کاربر می تواند عضو چندین گروه متفاوت باشد.گروهها می توانندبه وسیله تابع، رده سازماندهی ، مکان جغرافیایی یا هر گونه عامل مرتب سازی قابل تصور سازماندهی شوند.

استفاده دیگر از گروههای جهانی فراهم نمودن دسترسی به منابع بین trust ها می باشد. یک trust یک ارتباط خاص ایجاد شده می باشدکه دسترسی از یک قلمرو به قلمرو دیگر را برای کاربران فراهم می سازد . trust ها جهت گسترده تر نمودن دسترسی به منابع فراهم شدهاند . گروههای محلی نمی توانند عبور از یک قلمرو به قلمرو دیگری را فراهم سازند.با قرار دادن کاربران از قلمرو دار در یک گروه جهانی ،گروه جهانی را می توان به یک گروه محلی بر روی قلمرو trust دار اضافه نمود.این عامل دسترسی مورد نیاز به منابع در قلمرو trust دار برای کاربران از این قلمرو را فراهم می سازد.

گروههای توکار

سیستم های عامل شبکه گروههای توکار مجوزها واولویت های از قبل تعریف شده را فراهم می سازندکه برای انجام وظایف خاص روزمره ضروری می باشند . این گروهها توانایی انجام وظایف سازماندهی خاص مانند ایجاد شماره های اشتراک واجرای تهیه نسخه پشتیبان را دارا می باشند. این روش یک قالب بندی نسبتا ساده فراهم می کند که تخصیص وظایف خاص و واگذار نمودن مجوز های سازماندهی به دیگران را برای گرداننده فراهم می کند.

شاید به دلایل امنیتی مهم باشد که کاربران فقط بتوانند از طریق یک کامپیوتر در هر زمان ارتباط بر قرار کنند. اگر کاربری از طریق یک کامپیوتر ارتباطی را برقرار کند وسپس ان کامپیوتر را ترک کند،شخص دیگری می تواند از طریق این کامپیوتر به شبکه دسترسی داشته باشد. اگر از برقراری ارتباط چندتایی به طور همزمان جلوگیری کنید،کاربر در صورت برقراری ارتباط مجدد پیغامی را مبنی بر اینکه قبلا وارد سیستم بر روی ایستگاه کاری دیگری می باشد را دریافت خواهد کرد . این ویژگی می تواند از طریق سیستم عامل یا محصولی از یک شرکت ثالث پیاده سازی شود.

فصل دوم

مــــــــــــــــــــــــــــدیریت شبـــــــــــــــــــکه

مدیریت شبکه

مدیریت یک شبکه مشکل و زمانبر است. کنترل کاربران، سرورها و منابع سیستم حتی برای یک شبکه کوچک می تواند مشکل و پیچیده باشد. هر سال سازمانها منابع مالی زیادی را صرف جمع آوری اطلاعات منابع عملیات شبکه و وسایل می کنند.

دانلود جلد اول کتاب ترکیبیات علی رضا علیپور

دانلود جلد اول کتاب ترکیبیات علی رضا علیپور دانلودکتاب آشنایی با نسبیت خاص رابرت رزنیک

دانلودکتاب آشنایی با نسبیت خاص رابرت رزنیک دانلودکتاب اصول و طراحی پایگاه داده ها تالین ساهاکیان

دانلودکتاب اصول و طراحی پایگاه داده ها تالین ساهاکیان دانلودکتاب کمال ذهن دکتر جو دیسپنزا

دانلودکتاب کمال ذهن دکتر جو دیسپنزا دانلود جلد چهارم کتاب شرح شوق سعید حمیدیان

دانلود جلد چهارم کتاب شرح شوق سعید حمیدیان دانلود پاورپوینت خلاصه کتاب روانشناسی اجتماعی دکتر یوسف کریمی

دانلود پاورپوینت خلاصه کتاب روانشناسی اجتماعی دکتر یوسف کریمی دانلودکتاب اقتصاد سیاسی جمهوری اسلامی بهمن احمدی امویی

دانلودکتاب اقتصاد سیاسی جمهوری اسلامی بهمن احمدی امویی دانلود کتاب کنیز سفید نوشته منوچهر دبیرمنش

دانلود کتاب کنیز سفید نوشته منوچهر دبیرمنش دانلودکتاب مکانیک تحلیلی گرانت فاولز

دانلودکتاب مکانیک تحلیلی گرانت فاولز آموزش هوش مصنوعی و چت جی بی تی صفر تا صد

آموزش هوش مصنوعی و چت جی بی تی صفر تا صد افزونه مداد زرد، ویرایشگر قالب وردپرس Yellow pencil

افزونه مداد زرد، ویرایشگر قالب وردپرس Yellow pencil قالب HTML فروشگاهی کافئین

قالب HTML فروشگاهی کافئین قالب HTML تک صفحه ای و شرکتی کاسوکا

قالب HTML تک صفحه ای و شرکتی کاسوکا قالب HTML فروشگاهی vicodin، ویکودین

قالب HTML فروشگاهی vicodin، ویکودین مجموعه ی آموزش تعمیر لامپ کم مصرف (از مبتدی تا پیشرفته)

مجموعه ی آموزش تعمیر لامپ کم مصرف (از مبتدی تا پیشرفته) آموزش برنامه نویسی آردوینو

آموزش برنامه نویسی آردوینو کسب و کار اینترنتی در منزل

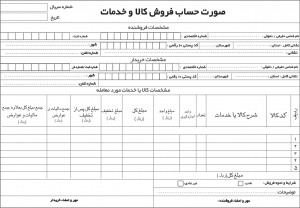

کسب و کار اینترنتی در منزل دانلود نمونه فاکتور آماده با فرمت ورد - اکسل و عکس

دانلود نمونه فاکتور آماده با فرمت ورد - اکسل و عکس درامدزایی در خواب! (تعجب نکنید! بخوانید)

درامدزایی در خواب! (تعجب نکنید! بخوانید) مدار داخلی واکی تاکی(اموزش ساخت)

مدار داخلی واکی تاکی(اموزش ساخت) کتاب افزایش ممبر کانال تلگرام

کتاب افزایش ممبر کانال تلگرام دانلود100% رایگان نرم افزار تبلیغات در تلگرام + آموزش کامل و فیلم آموزشی

دانلود100% رایگان نرم افزار تبلیغات در تلگرام + آموزش کامل و فیلم آموزشی روش اصلی موفقیت در کنکور و آزمون ها(پزشکی، حقوق، مهندسی، نمونه و تیزهوشان) با پکیج کنکورپلاس

روش اصلی موفقیت در کنکور و آزمون ها(پزشکی، حقوق، مهندسی، نمونه و تیزهوشان) با پکیج کنکورپلاس برنامه ساز اندروید و کسب درآمد بالا

برنامه ساز اندروید و کسب درآمد بالا ثروتمند شدن حق شماست !! امتحان کنید!!!

ثروتمند شدن حق شماست !! امتحان کنید!!! کسب درآمد میلیونی از وبلاگ

کسب درآمد میلیونی از وبلاگ دانلودپکیج ربات فالوور و لایک نامحدود و رایگان اینستاگرام(فوق حرفه ای)

دانلودپکیج ربات فالوور و لایک نامحدود و رایگان اینستاگرام(فوق حرفه ای) مجموعه "صفر تا صد راه اندازی کارگاه جوراب بافی"

مجموعه "صفر تا صد راه اندازی کارگاه جوراب بافی" چگونه هر کسی را عاشق خود کنیم ؟

چگونه هر کسی را عاشق خود کنیم ؟ کسب در آمد میلیونی از اینترنت (نسخه ی پیشرفته) 80 درصد تخفیف

کسب در آمد میلیونی از اینترنت (نسخه ی پیشرفته) 80 درصد تخفیف کسب درآمد اینترنتی و دائمی به صورت صفر تا صد کار

کسب درآمد اینترنتی و دائمی به صورت صفر تا صد کار تحقیق تاریخ آرایش و گریم

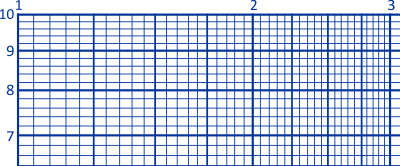

تحقیق تاریخ آرایش و گریم کاغذ میلیمتری

کاغذ میلیمتری پکیج افزایش فالوور تضمینی برای اینستاگرام

پکیج افزایش فالوور تضمینی برای اینستاگرام کسب در آمد از اینترنت

کسب در آمد از اینترنت دانلود کتاب جوغن ها رمزگشایی کامل و جامع جوغن

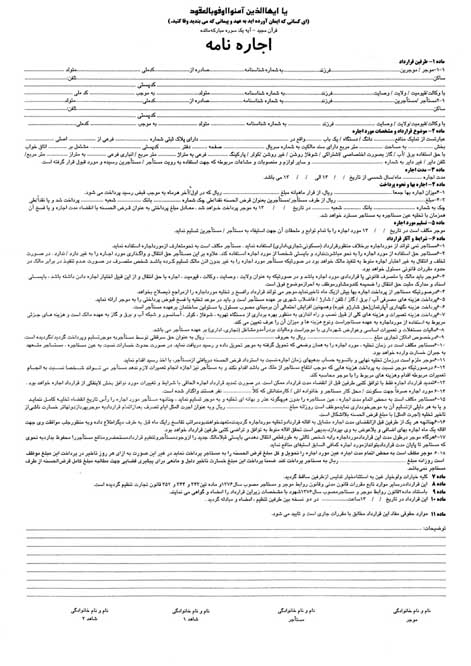

دانلود کتاب جوغن ها رمزگشایی کامل و جامع جوغن قرارداد اجاره نامه سایز A3

قرارداد اجاره نامه سایز A3 کتاب لطفا گوسفند نباشید جلد یک و دو (فارسی)

کتاب لطفا گوسفند نباشید جلد یک و دو (فارسی) کسب درآمد رایگان از سیستم همکاری در فروش

کسب درآمد رایگان از سیستم همکاری در فروش دانلود مدار داخلی بیسیم(واکی تاکی)

دانلود مدار داخلی بیسیم(واکی تاکی) آموزش افزایش لایک و فالوور واقعی اینستاگرام در اندروید و iOS به صورت نامحدود

آموزش افزایش لایک و فالوور واقعی اینستاگرام در اندروید و iOS به صورت نامحدود نمونه سوالات تاپ ناچ فاندامنتال a

نمونه سوالات تاپ ناچ فاندامنتال a نقش اقلیم در معماری( طراحی اقلیمی)

نقش اقلیم در معماری( طراحی اقلیمی)